Verlauf einer Echtzeit-Phishing Attacke auf Microsoft 365

Diese Art des Phishings, so sollte man meinen, ist im Normalfall eine «Mission Impossible», da diese Konten standardmässig mit der als sehr sicher geltenden Zwei-Faktor-Authentifizierung (2FA) geschützt sind. In diesem Artikel sehen wir uns den Verlauf dieser versuchten Attacke genauer an, zeigen wie das Echtzeit-Phishing funktioniert und geben Ihnen praktische Tipps, wie Sie das Risiko eines erfolgreichen Angriffes minimieren können.

Schritt 1: Ein E-Mail von “Microsoft”

Stellen Sie sich vor, Sie sind in einem Unternehmen beschäftigt, in dem Microsoft Office 365 flächendeckend eingesetzt und täglich von vielen Mitarbeitenden genutzt wird. Sie bekommen eines Tages eine E-Mail mit Microsoft und Teams Logo, das wohl einen verschlüsselten Finanz- und Cashflow Report enthält und von einem Kopierer/Scanner kommen soll. Für viele Menschen ist das vielleicht eine verlockende Situation, auf den Button zu klicken, um das verschlüsselte Dokument zu öffnen.

Schritt 2: Zeit gewinnen

Nehmen wir weiter an, Sie hätten auf den Button geklickt. In einem nächsten Schritt der Echtzeit-Phishing Attacke verlangen die Phisher nun von Ihnen zuerst einen Nachweis, dass Sie ein Mensch und kein Roboter sind. Diese oder ähnliche Mustererkennungsaufgaben sind jetzt nicht ungewöhnlich und werden unter anderem auch von Google verwendet. Während Sie jetzt damit beschäftigt sind, zu beweisen, ein Mensch zu sein, bereiten die Angreifer im Hintergrund alle Elemente für den nächsten Schritt, wie z. B. das Firmenlogo Ihres Unternehmens, vor.

Schritt 3: Generieren “Ihrer” Phisingseite

Mit dem finalen Klick, also dem Beweis, dass Sie ein Mensch sind, wird aus den vorbereiteten

Elementen eine dynamische Seite generiert, die das tatsächliche Logo der Website Ihres Unternehmens trägt und dieser auch irgendwie ähnlich sieht. Jetzt werden Sie höflich gebeten, Ihre Login-Daten einzugeben. Sollten Sie zu diesem Zeitpunkt unter Stress stehen oder abgelenkt sein, dann schöpfen Sie vielleicht auch hier noch keinen Verdacht, geben wie gewohnt Ihre Login-Daten ein und bestätigen diese.

Schritt 4: Hintergrund Login

Da die Angreifer nun Ihre Nutzerkennung mitgelesen haben, setzen Sie nun die Echtzeit-Phishing Attacke fort indem sie sich bei Ihrem Microsoft 365 Konto einloggen und damit den zweiten Authentifizierungsschritt auslösen. Sie bekommen folglich, wie sonst auch, den Microsoft Transaktionscode zugestellt. Gleichzeitig werden Sie von den Angreifern auf eine Seite weitergeleitet, die Ihnen die Eingabemöglichkeit des Transaktionscodes offeriert. Geben Sie jetzt auch diesen ein, lesen die Angreifer natürlich wieder mit. Die Angreifer besitzen jetzt Ihre Nutzerkennung und haben sich auch Ihren gültigen Transaktionscode erschlichen. Damit können sie sich jetzt völlig korrekt im Hintergrund authentifizieren und haben im schlimmsten Fall Zugriff auf Ihre Dokumente, Kontakte und E-Mails. Die internen E-Mail-Adressen benutzen die Angreifer dann folglich, um die beschriebene Attacke mehrfach zu wiederholen, was die Wahrscheinlichkeit erhöht, dass weitere Personen «anbeissen».

Mögliche Folgeattacken: “Business Compromising” & “Ransomware”

Richtig problematisch wird es aber, wenn im Rahmen der Echtzeit-Phishing Attacke Zahlungsinformationen oder Rechnungen den Angreifern in die Hände fallen. Hier können dann Kontoinformationen angepasst werden und so fliesst der eine oder andere Rechnungsbetrag beim nächsten Zahlungslauf eben nicht auf das Konto des rechtmässigen Empfängers, sondern auf ein betrügerisches Konto. In diesem Fall sprechen wir von Business-EMail-Compromise (BEC).

Einmal im Besitz der E-Mail-Konversationen ist der Versand von Schadsoftware, auch Ransomware genannt, ein Kinderspiel. Diese Attacke beruht darauf, dass Sie E-Mail-Verläufe bekommen, die auf den ersten Blick den Anschein erwecken, von Kollegen oder Vorgesetzten zu stammen.

Je mehr E-Mail-Konversationen erbeutet wurden, desto grösser ist nun auch die Wahrscheinlichkeit für Ihr Unternehmen Opfer eines Ransomware-Angriffes zu werden. In diesem Fall werden die von der Schadsoftware gesperrten Computer und/oder verschlüsselte Daten mit der Zahlung eines Lösegelds wahrscheinlich wieder freigegeben.

Einmal im Besitz der E-Mail-Konversationen ist der Versand von Schadsoftware, auch Ransomware genannt, ein Kinderspiel. Diese Attacke beruht darauf, dass Sie E-Mail-Verläufe bekommen, die auf den ersten Blick den Anschein erwecken, von Kollegen oder Vorgesetzten zu stammen. Je mehr E-Mail-Konversationen erbeutet wurden, desto grösser ist nun auch die Wahrscheinlichkeit für Ihr Unternehmen Opfer eines Ransomware-Angriffes zu werden. In diesem Fall werden die von der Schadsoftware gesperrten Computer und/oder verschlüsselte Daten mit der Zahlung eines Lösegelds wahrscheinlich wieder freigegeben.

Praktische Tipps zur Risikominimierung

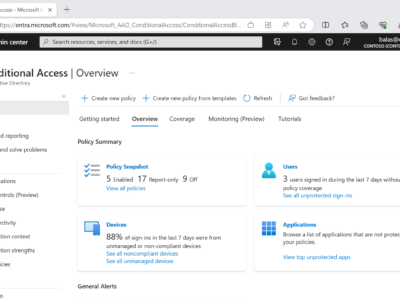

Um das Risiko dieser Art von Cyberbedrohungen zu minimieren, empfiehlt es sich, Ihre Anti-Phishing Einstellungen genauer unter die Lupe zu nehmen.

Tipp 1: Dazu zählen die Aktivierung des Sicherheitshinweises «Erstkontakt» sowie die Verschärfung der Phishingschwellwerte bei vorhandenen Defender für Office 365, die die Vertraulichkeit von Nachrichten KI basiert beurteilen.

Tipp 2: Ferner sollten die drei anti-spoofing Technologien SPF, DKIM und DMARC eingerichtet werden, um zu prüfen, ob die angezeigte E-Mail Domain vertrauenswürdig und auch der Absenderdomain entspricht.

Tipp 3: Als weitere zu setzende Massnahme, lohnt es sich oft auch, über eine professionelle Phishing Simulation zur Sensibilisierung Ihrer Mitarbeitenden nachzudenken. Dabei geht es einerseits darum, eine mögliche Bedrohung zu erkennen und andererseits darum, die erkannte oder vermutete Bedrohung auch «richtig» zu melden. Professionelle Anti-Phishing Lösungen können direkt in den E-Mail-Client integriert werden, indem der Nutzer bei Verdacht einfach auf den «Meldeknopf» drückt und eine definierte Sicherheitsprozedur auslöst.

Tipp 4: Für die Bearbeitung dieser Meldungen oder beim Einschreiten im Ernstfall bedarf es schneller und professioneller Reaktionen von geschulten Cyberspezialisten. Viele Unternehmen haben das erkannt und lagern diese Dienstleistung, ihren Bedürfnissen entsprechend, an ein Security Operation Center (SOC) aus.

Die erfahrenen Cyberspezialisten der WAGNER AG beraten und unterstützen Ihr Unternehmen im Bedarfsfall sehr gerne in allen genannten Bereichen. Zögern Sie deshalb nicht, uns zeitnah zu kontaktieren.